Geschrieben von:

Tech-Writer Uwe am 09.09.2025

Artikel teilen:

Aufrufe seit 9.9.2025

Gesamt: 364

Dieses Jahr: 66

Diesen Monat: 66

Diese Woche: 3

Heute: 2

Post Tags:

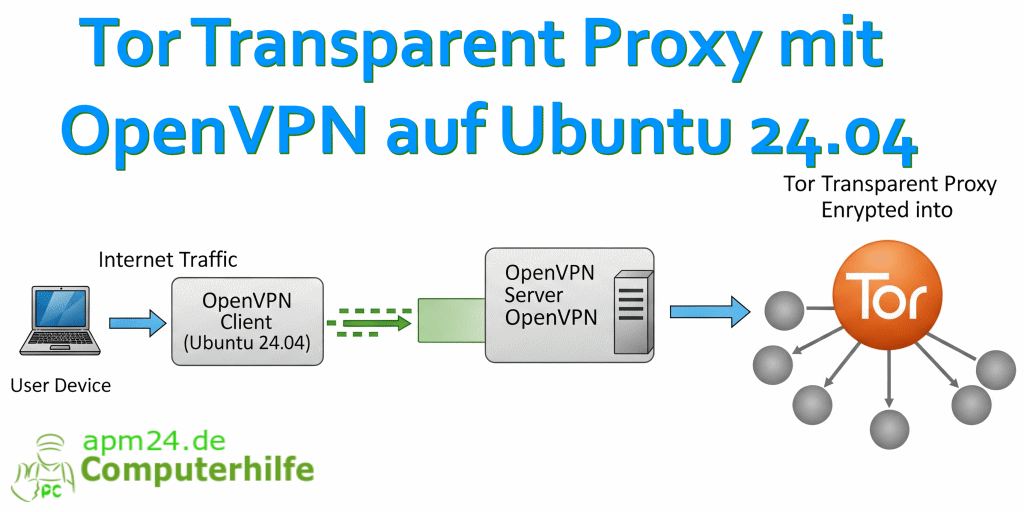

Einrichtung eines transparenten Tor Proxies, wo alle verbundenen VPN Clients automatisch über das Tor-Netzwerk anonymisiert ins Internet geleitet werden. Dazu verwenden wir zunächst ein Ubuntu 24.04.3 LTS als VPN-Server und einen Windows 10 PC als VPN Client.

Copyright und Lizenz: Von "Computerhilfe Seibersbach" mit KI-Unterstützung erstellte Grafik zum Artikel Tor Transparent Proxy mit OpenVPN

Inhalt:

Am Schluss der Einrichtung, wenn alles funktioniert, wird der Windows 10 PC nach dem Aufbau der VPN-Verbindung nur noch das anonymisierte Internet über das TOR-Netzwerk sehen. Dies ist in vielen Fällen eine einfach, kostenlose und schnelle Option zu kostenpflichtigen VPN-Anbietern.

Hier die Installationsanleitung für Linux Ubuntu 24.04.3. Falls sie keinen freien PC haben, können sie Ubuntu auch auf einer VMWare oder VirtualBox (virtueller PC) installieren. Nach der Installation von Ubuntu 24.04.3 starten sie das Ubuntu und öffnen ein Terminal für die Installation und Konfiguration wie folgt:

1. OpenVPN Installation

Mit folgendem Befehl wird OpenVPN installiert:

sudo apt update

sudo apt install openvpn easy-rsa openssl

Zertifikate erstellen:

./easyrsa init-pki

./easyrsa build-ca nopass

./easyrsa gen-req server nopass

./easyrsa sign-req server server

./easyrsa gen-req client nopass

./easyrsa sign-req client client

./easyrsa gen-dh

2. OpenVPN Server Konfiguration

Eine einfache Beispielkonfiguration sieht wie folgt aus:

Server Config erstellen:

sudo nano /etc/openvpn/server/server.conf

Inhalt:

port 1194

proto udp

dev tun

ca /home/ubuntu/easy-rsa/pki/ca.crt

cert /home/ubuntu/easy-rsa/pki/issued/server.crt

key /home/ubuntu/easy-rsa/pki/private/server.key

dh /home/ubuntu/easy-rsa/pki/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1 bypass-dhcp"

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4" keepalive 10 120

cipher AES-256-GCM

auth SHA256

user nobody

group nogroup

persist-key

persist-tun

status /var/log/openvpn-status.log

verb 3

explicit-exit-notify 1

client-to-client

3. IP Forwarding & Firewall

Nach der Installation von Tor wird die Konfiguration in der Datei /etc/tor/torrc angepasst.

echo 'net.ipv4.ip_forward=1' | sudo tee /etc/sysctl.d/99-ipforward.conf

sudo sysctl -p

sudo iptables -A INPUT -p udp --dport 1194 -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

sudo iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

sudo iptables -t nat -A POSTROUTING -o ens33 -s 10.8.0.0/24 -j

MASQUERADE sudo iptables -A FORWARD -i tun0 -o ens33 -j ACCEPT

sudo iptables -A FORWARD -i ens33 -o tun0 -m state --state RELATED,ESTABLISHED -j ACCEPT

Achtung: Ersetzen Sie `ens33` mit Ihrem Interface (finden mit `ip addr show`).

4. Tor Installation & Konfiguration

sudo apt install tor

Tor Config:

SocksPort 0.0.0.0:9050

TransPort 0.0.0.0:9040

DNSPort 0.0.0.0:5353

DataDirectory /var/lib/tor

Log notice file /var/log/tor/tor.log

Damit wird sämtlicher Datenverkehr transparent durch den Tor-Dienst umgeleitet.

5. Middlebox Script

middlebox.sh erstellen:

nano middlebox.sh

Code einfügen:

#!/bin/bash

# Middlebox Script für Tor Transparent Proxy - Ubuntu 24.04

# Vollständig überarbeitet für moderne Ubuntu Version

# Erstellt am: $(date)

# ===== KONFIGURATION =====

VPN_IF="tun0" # VPN Interface

EXT_IF="ens33" # Internet Interface ()

TOR_TRANS_PORT="9040" # Tor TransPort

TOR_DNS_PORT="5353" # Tor DNSPort

TOR_SOCKS_PORT="9050" # Tor SocksPort

OPENVPN_PORT="1194" # OpenVPN Port

# ===== SYSTEM CHECKS =====

echo "=== Middlebox Script für Ubuntu 24.04 ==="

echo "VPN Interface: $VPN_IF"

echo "Internet Interface: $EXT_IF"

# ===== IP FORWARDING =====

echo "Aktiviere IP Forwarding..."

echo 1 | sudo tee /proc/sys/net/ipv4/ip_forward

sudo sysctl -w net.ipv4.ip_forward=1

# ===== IPTABLES ZURÜCKSETZEN =====

echo "Setze iptables zurück..."

sudo iptables -F

sudo iptables -t nat -F

sudo iptables -X

sudo iptables -t nat -X

# ===== BASIS REGELN =====

echo "Setze Basis iptables Regeln..."

sudo iptables -P INPUT ACCEPT

sudo iptables -P FORWARD ACCEPT

sudo iptables -P OUTPUT ACCEPT

# Input Regeln

sudo iptables -A INPUT -i lo -j ACCEPT

sudo iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

sudo iptables -A INPUT -p udp --dport $OPENVPN_PORT -j ACCEPT

# ===== VPN FORWARDING =====

echo "Konfiguriere VPN Forwarding..."

# MASQUERADE für Internetzugang

sudo iptables -t nat -A POSTROUTING -o $EXT_IF -s 10.8.0.0/24 -j MASQUERADE

# Forwarding Regeln

sudo iptables -A FORWARD -i $VPN_IF -o $EXT_IF -j ACCEPT

sudo iptables -A FORWARD -i $EXT_IF -o $VPN_IF -m state --state RELATED,ESTABLISHED -j ACCEPT

# ===== TOR INSTALLATION =====

echo "Installiere Tor..."

sudo apt update

sudo apt install -y tor

# ===== TOR KONFIGURATION =====

echo "Konfiguriere Tor..."

sudo tee /etc/tor/torrc > /dev/null << EOF

SocksPort $TOR_SOCKS_PORT

TransPort $TOR_TRANS_PORT

DNSPort $TOR_DNS_PORT

DataDirectory /var/lib/tor

Log notice file /var/log/tor/tor.log

EOF

# ===== TOR UMILEITUNG =====

echo "Richte Tor Umleitung ein..."

# DNS Traffic zu Tor

sudo iptables -t nat -A PREROUTING -i $VPN_IF -p udp --dport 53 -j REDIRECT --to-ports $TOR_DNS_PORT

# TCP Traffic zu Tor

sudo iptables -t nat -A PREROUTING -i $VPN_IF -p tcp -j REDIRECT --to-ports $TOR_TRANS_PORT

# ===== OPENVPN NEUSTART =====

echo "Starte OpenVPN neu..."

sudo systemctl restart openvpn-server@server.service

sleep 3

# ===== TOR STARTEN =====

echo "Starte Tor..."

# 1. Alle Tor Prozesse stoppen

echo "Stoppe alle Tor Prozesse..."

sudo killall tor 2>/dev/null

sudo systemctl stop tor 2>/dev/null

sleep 2

# 2. Berechtigungen setzen

echo "Setze Berechtigungen..."

sudo chown -R debian-tor:debian-tor /var/lib/tor

sudo chmod 700 /var/lib/tor

# 3. Tor Config sicherstellen

echo "Überprüfe Tor Konfiguration..."

echo "SocksPort 0.0.0.0:9050

TransPort 0.0.0.0:9040

DNSPort 0.0.0.0:5353

DataDirectory /var/lib/tor

#User debian-tor

Log notice file /var/log/tor/tor.log" | sudo tee /etc/tor/torrc > /dev/null

# 4. Tor starten

echo "Starte Tor Prozess..."

sudo -u debian-tor tor -f /etc/tor/torrc &

TOR_PID=$!

echo "Tor gestartet mit PID: $TOR_PID"

# 5. Auf Tor warten

sleep 5

#echo "Starte Tor..."

#echo "Stoppe alle Tor Prozesse..."

#sudo killall tor 2>/dev/null

#sudo systemctl stop tor 2>/dev/null

#sleep 2

#echo "Setze Berechtigungen..."

#sudo chown -R debian-tor:debian-tor /var/lib/tor

#sudo chmod 700 /var/lib/tor

#sudo systemctl stop tor 2>/dev/null

#sudo systemctl start tor

#sudo systemctl enable tor

#echo "Starte Tor..."

#sudo chown -R debian-tor:debian-tor /var/lib/tor

#sudo chmod 700 /var/lib/tor

#sudo systemctl stop tor 2>/dev/null

#sudo -u debian-tor tor -f /etc/tor/torrc &

#sudo systemctl stop tor

#sudo -u debian-tor tor -f /etc/tor/torrc --RunAsDaemon 0

#TOR_PID=$!

#echo "Tor gestartet mit PID: $TOR_PID"

# ===== STATUS ANZEIGE =====

echo "=== STATUS ==="

echo "IP Forwarding: $(cat /proc/sys/net/ipv4/ip_forward)"

echo "Tor Status: $(sudo systemctl is-active tor)"

echo "OpenVPN Status: $(sudo systemctl is-active openvpn-server@server.service)"

echo "=== IPTABLES REGELN ==="

sudo iptables -t nat -L -n -v

echo ""

sudo iptables -L -n -v

echo "=== FERTIG ==="

echo "Middlebox ist eingerichtet. VPN Clients werden jetzt durch Tor geleitet."

echo "Überwache Logs mit: sudo tail -f /var/log/tor/tor.log"

Ausführbar machen

chmod +x middlebox.sh

INFO: Die middlebox.sh nach Neustart im Terminal mit ./middlebox.sh neu starten oder in den Autostart legen!

6. Client Konfiguration

Auf dem Client-Rechner wird die mit EasyRSA erzeugte client.ovpn-Datei benötigt. Diese liegt auf dem Ubuntu-Server im Ordner openvpn-clients und wird auf den Client-PC übertragen.

cat > client.ovpn << EOF client

dev tun proto udp

remote YOUR_SERVER_IP 1194 resolv-retry infinite nobind

persist-key persist-tun

remote-cert-tls server cipher AES-256-GCM auth SHA256

verb 3

redirect-gateway def1

<ca>

$(cat ~/easy-rsa/pki/ca.crt)

</ca>

<cert>

$(cat ~/easy-rsa/pki/issued/client.crt)

</cert>

<key>

$(cat ~/easy-rsa/pki/private/client.key)

</key> EOF

7. Persistence einrichten

sudo apt install iptables-persistent

sudo netfilter-persistent save

sudo systemctl enable openvpn-server@server.service

sudo systemctl enable tor

sudo cp middlebox.sh /usr/local/bin/

sudo crontab -e

# @reboot sleep 30 && /usr/local/bin/middlebox.sh

8. Testing

sudo systemctl status openvpn-server@server.service

sudo systemctl status tor

ip addr show tun0

ipconfig

ping 10.8.0.1

ping 8.8.8.8

nslookup google.com

curl –socks5-hostname

127.0.0.1:9050

https://check.torproject.org

Zusammenfassung

- OpenVPN für sichere VPN Verbindungen

- Tor für Anonymität

- Transparent Proxy ohne Client-Konfiguration

- Automatischer Start nach Neustart

- Windows/Linux/Android kompatibel

Ihr persönliches Tor VPN Gateway ist fertig!

9. Installation auf Windows 10 Client

Zuerst die OpenVPN-App auf dem Windows-10-PC installieren. Anschließend wird die client.ovpn-Datei benötigt, die zuvor auf dem Ubuntu-System erstellt wurde. Diese befindet sich im persönlichen Ordner unter openvpn-clients. Die Datei auf den Windows-PC kopieren und nach dem Start der OpenVPN-App auswählen. Zur Kontrolle kann auf https://www.apm24.de/user_info.html die IP-Adresse vor und nach der Verbindung geprüft werden. Nach erfolgreichem Aufbau sollte eine Tor-IP angezeigt werden..

Fazit

Mit einem Tor Transparent Proxy in Kombination mit OpenVPN auf Ubuntu 24.04 lässt sich die Internetnutzung zentral absichern und anonymisieren. Sämtlicher Datenverkehr wird automatisch durch das Tor-Netzwerk geleitet, ohne dass dafür auf jedem Endgerät eigene Anpassungen nötig sind. Dadurch profitieren auch Geräte ohne native Tor-Unterstützung von erhöhter Privatsphäre. Die zusätzliche VPN-Verschlüsselung schützt zugleich vor neugierigen Blicken durch Provider oder in öffentlichen WLANs. Dieses Setup bietet somit ein Plus an Sicherheit, Anonymität und Flexibilität – und bei der praktischen Umsetzung unterstützt Sie gerne die Computerhilfe Seibersbach.

Impessum des Autor Kontakt zum Autor

Werbung

Kommentar / Bewertung eintragen